Загальний регламент захисту даних (GDPR) та Закон про портативність і підзвітність медичного страхування 1996 року (HIPAA) є основними рамками захисту даних. GDPR, як всеосяжний режим, широко охоплює інформацію про визначених або таких, що можуть бути визначеними, осіб і застосовується до різних організацій, які збирають і обробляють персональні дані в межах ЄЕЗ. З іншого боку, HIPAA є специфічною американською рамкою захисту даних і обмежується захищеною медичною інформацією (PHI) та певними визначеними медичними установами.

Знайдіть детальну інформацію про Контрольний список IT-відповідності HIPAA, що пропонує рекомендації, які ви можете дослідити в нашій статті для глибоких інсайтів.

Історія регуляцій GDPR та HIPAA

Прийнятий ЄС у травні 2016 року, Загальний регламент захисту даних (GDPR) мав на меті стандартизувати регуляції захисту даних в усіх країнах ЄС, замінюючи різноманітні національні закони в його держав-членах. Вступивши в силу в травні 2018 року та пізніше інтегрований в Угоду про Європейський економічний простір для застосування в межах ЄЕЗ, GDPR є всеосяжним законодавством, що застосовується до суб'єктів, які беруть участь у зборі або обробці персональних даних в межах ЄЕЗ. Хоча він вводить більш суворі контролі за обробкою медичних даних та іншої чутливої персональної інформації, GDPR загалом охоплює всі типи персональних даних і організацій.

Походження Закону про портативність і підзвітність медичного страхування (HIPAA) бере початок від конгресу в 1996 році. Однак, сам законодавчий текст не містив детальних положень щодо конфіденційності чи безпеки. Конгрес доручив Міністерству охорони здоров'я та соціальних служб США (HHS) розробити конкретні регуляції для захисту медичної інформації. HHS розпочало цей процес на початку 2000-х років, що призвело до появи Правила конфіденційності HIPAA та Правила безпеки HIPAA. У 2009 році Закон про технології охорони здоров'я для економічного та клінічного здоров'я 2009 року (HITECH Act) вніс зміни до HIPAA, що призвело до оновлення регуляцій та введення Правила повідомлення про порушення HIPAA.

Порівняння регуляцій GDPR та HIPAA

У Сполучених Штатах усі медичні заклади, медичні працівники, включаючи лікарів і медсестер, а також інші визначені "покриті суб'єкти", разом із особами, які працюють безпосередньо або опосередковано з цими суб'єктами, загалом відомі як "бізнес-асоційовані особи", зобов'язані дотримуватися Правила безпеки HIPAA для управління захищеною медичною інформацією (PHI). Основною метою Правила безпеки є запобігання порушенням даних пацієнтів, а невиконання вимог може призвести до значних штрафів. Правило безпеки HIPAA вимагає від постачальників медичних послуг впровадження наступних заходів безпеки в їхніх організаціях:

- Технічні засоби захисту, що враховують стандарти програмного забезпечення в охороні здоров'я.

- Фізичні засоби захисту, що забезпечують фізичний доступ до електронної медичної інформації (ePHI).

- Адміністративні засоби захисту, що охоплюють організаційні заходи захисту даних.

Забезпечення відповідності є надзвичайно важливим, оскільки порушення можуть призвести до значних штрафів і завдати шкоди репутації компанії. Зокрема, у 2020 році компанія Premera Blue Cross, страховик в галузі охорони здоров'я, що базується в штаті Вашингтон, сплатила 6,8 мільйона доларів за несанкціоноване розкриття ePHI, що належить 10,4 мільйона осіб.

Різні країни мають своє законодавство, присвячене забезпеченню конфіденційності медичних даних. Якщо ви розглядаєте можливість виходу на ринки зі своїм програмним забезпеченням для охорони здоров'я, ця стаття про порівняння GDPR та HIPAA буде для вас особливо актуальною.

Плануєте запуск цифрового продукту?

Розробляємо стабільні та масштабовані веб- і мобільні застосунки для бізнесу.

Аліна

Клієнт-менеджер

Індивідуальні права: порівняння GDPR та HIPAA

І GDPR, і HIPAA надають різні права особам, маючи спільні положення.

Право на інформацію:

- GDPR: особи мають право отримувати детальну інформацію про збір та використання своїх персональних даних (стаття 13 GDPR).

- HIPAA: мають право на Повідомлення про практику конфіденційності, яке пояснює, як покритий суб'єкт використовує та розкриває їх PHI. Крім того, вони мають право на звіт про розкриття за запитом.

Право на доступ:

- GDPR: особи можуть підтвердити, чи обробляються їх персональні дані, і мають право на доступ до збережених персональних даних (стаття 15 GDPR).

- HIPAA: особи мають право на доступ до своїх PHI, що зберігаються покритим суб'єктом.

Право на виправлення:

- GDPR: особи мають право виправляти або оновлювати свої персональні дані для забезпечення точності (стаття 16 GDPR).

- HIPAA: особи можуть вносити зміни до своїх PHI для забезпечення правильності.

Право на обмеження обробки та право на заперечення:

- GDPR: особи можуть обмежувати та заперечувати проти обробки своїх персональних даних (стаття 18 GDPR).

- HIPAA: особи можуть запитувати обмеження на певні використання та розкриття їх PHI, хоча покриті суб'єкти можуть не бути зобов'язані погоджуватися, за винятком конкретних обставин.

Мінімально необхідне:

- GDPR: Обробка персональних даних повинна бути адекватною, релевантною та обмеженою лише тим, що необхідно для запланованих цілей (Стаття 5 GDPR).

- HIPAA: Підприємства, які підпадають під HIPAA, та ділові партнери повинні докладати розумних зусиль, щоб обмежити запити, використання та розкриття PHI до мінімально необхідного для досягнення запланованої мети.

Де-ідентифікація:

- GDPR: GDPR дозволяє анонімізацію, що робить персональні дані анонімними до того моменту, коли суб'єкт даних більше не може бути ідентифікований. Справжня анонімізація є суворою і повинна відповідати високим стандартам (Розділ 26 GDPR).

- HIPAA: HIPAA дозволяє де-ідентифікацію PHI за допомогою методу Safe Harbor або методу експертного визначення. Метод Safe Harbor вимагає видалення конкретних ідентифікаторів, і не повинно бути фактичного знання про те, що інформація може ідентифікувати особу. Метод експертного визначення передбачає застосування визнаних статистичних і наукових принципів для визначення мінімального ризику ідентифікації передбачуваним отримувачем.

Порівняння захисту PHI: PIPEDA в Канаді та HIPAA в США

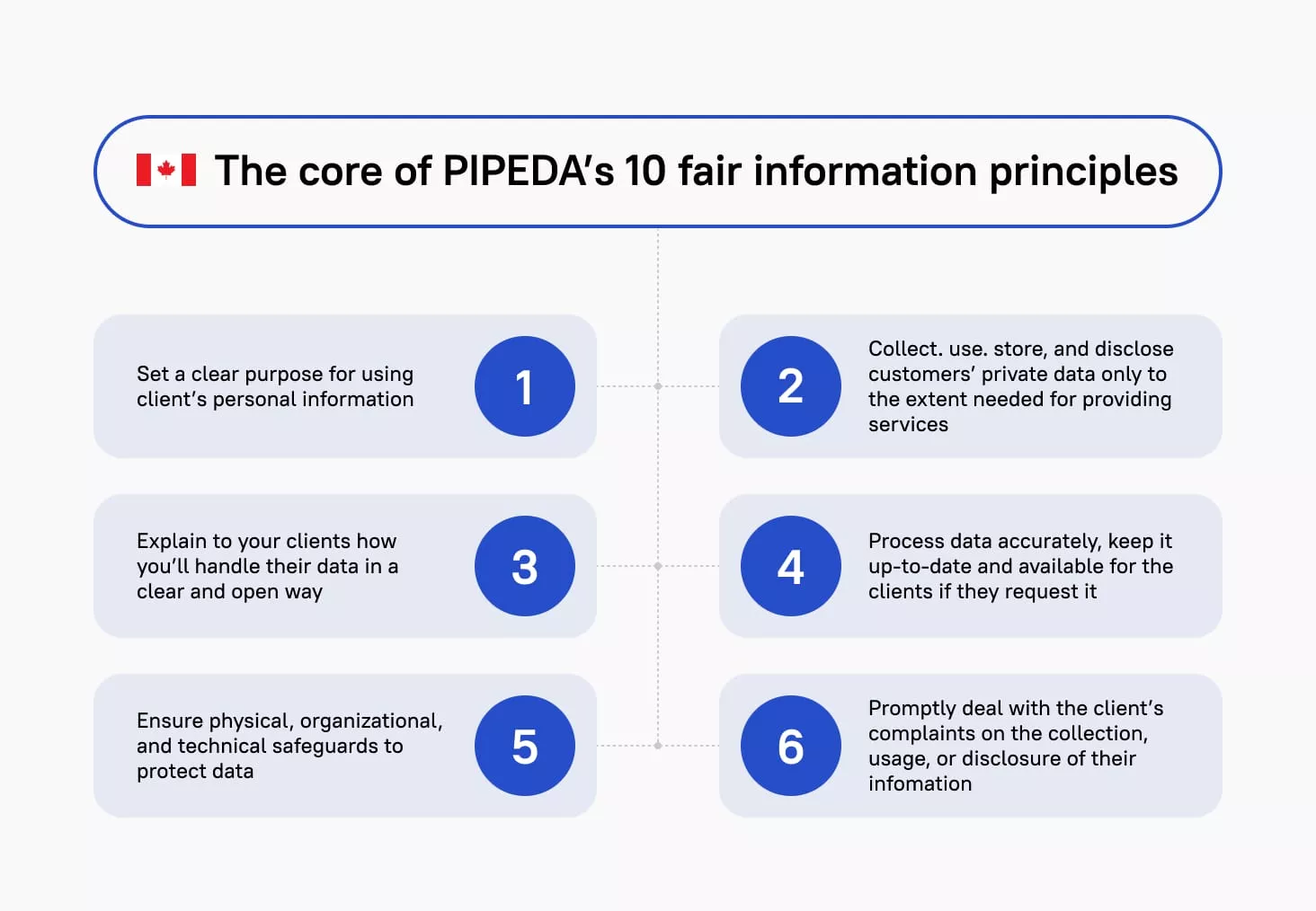

У Канаді Закон про захист персональної інформації та електронні документи (PIPEDA) регулює діяльність приватного сектора, яка пов'язана зі збором, використанням або розкриттям персональної інформації в комерційних цілях. Це охоплює різні суб'єкти, включаючи лікарів, які працюють у приватних практиках і отримують прямі платежі від пацієнтів або відшкодування з провінційних медичних планів або планів страхування зайнятості.

PIPEDA поширюється не лише на медичні дані, але й на персональну інформацію, таку як вік, ім'я, номери ID, рівень доходу, етнічна приналежність, кредитні записи, записи про позики та соціальний статус. Порушення PIPEDA може призвести до штрафів до 100 000 CAD (~82 500 USD).

У графіці нижче наведені десять принципів справедливої інформації, які є основою PIPEDA.

На відміну від правила конфіденційності HIPAA, яке діє на всій території США, PIPEDA не поширюється на провінції Квебек, Британська Колумбія та Альберта. Наприклад, приватні підприємства в Квебеку повинні дотримуватися Закону Квебеку про захист персональної інформації в приватному секторі (Закон про конфіденційність 1993 року). Хоча його принципи та покарання тісно пов'язані з PIPEDA, Закон про конфіденційність Квебеку стосується всіх організацій приватного сектора, а не лише тих, що займаються комерційною діяльністю.

Перед входом у канадський бізнес-ландшафт важливо враховувати специфічні закони про конфіденційність провінцій, в яких працює ваш бізнес. Наприклад, в Онтаріо є додаткове законодавство під назвою Закон про захист персональної інформації про здоров'я (PHIPA), який виключно охоплює PHI. Штрафи за невиконання вимог PHIPA можуть досягати до 200 000 CAD (~165 000 USD) для фізичних осіб та до 1 мільйона CAD (~826 000 USD) для медичних організацій.

Подібно до HIPAA, PHIPA регулює зберігачів медичної інформації (HIC) та агентів PHI, при цьому HIC є аналогом покритих суб'єктів HIPAA, а агенти PHI схожі на ділових партнерів HIPAA. Хоча PHIPA в основі своїй має спільні риси з HIPAA, існують деякі відмінності. PHIPA пропонує більш загальний огляд заходів безпеки даних, вимагаючи від медичних зберігачів вживати розумних заходів для захисту конфіденційності даних, не уточнюючи ці заходи. Крім того, PHIPA зобов'язує постачальників ІТ-послуг повідомляти зберігачів про всі порушення конфіденційності та надавати на запит запис усіх доступів і передач PHI, пов'язаних із зберігачем. Як і HIPAA, PIPEDA та інші закони про конфіденційність у канадських провінціях, ці регуляції не обмежують організації в заходах, які вони впроваджують для забезпечення безпеки даних пацієнтів, за умови, що ці заходи законно та належним чином захищають дані пацієнтів.

Вимоги до PHI у Великій Британії

У Великій Британії забезпечення безпеки медичних даних передбачає більш складний і жорсткий процес, ніж у Сполучених Штатах. Медичні установи зобов'язані дотримуватися численних актів, проходити оцінювання та відповідати встановленим стандартам. Уряд Великої Британії створив широкий спектр комплексних посібників і політик, щоб полегшити ці процедури для медичних підприємств.

Основним законодавством, що регулює конфіденційність даних у Великій Британії, є Закон про захист даних 2018, який містить загальні вимоги щодо захисту особистої інформації, включаючи медичні дані. Крім того, захищена медична інформація (PHI) підлягає регулюванню відповідно до Загального регламенту захисту даних Великої Британії (UK GDPR), де:

- Стаття 6 окреслює умови, яких організації повинні дотримуватися при обробці чутливих даних.

- Стаття 9 визначає випадки, коли організації мають право обробляти чутливі дані.

У Великій Британії Національна служба охорони здоров'я (NHS) не лише контролює, як організації управляють PHI, але й регулює цифрові медичні продукти. Перед виходом на ринок Великої Британії кожне програмне рішення для охорони здоров'я повинно:

- Бути зареєстрованим у Бібліотеці застосунків NHS.

- Успішно пройти оцінювання медичного застосунку NHS.

- Відповідати стандартам цифрових технологій, даних і технологій NHS.

Ознайомтеся з наданим посібником щодо гарних практик для цифрових і орієнтованих на дані технологій охорони здоров'я, щоб отримати поради щодо дотримання цих вимог та забезпечення надійного рівня конфіденційності медичних даних.

HIPAA та європейські технологічні компанії: орієнтування в дотриманні вимог

Хоча HIPAA не призначена для екстериторіального застосування, тобто не розроблена для використання за межами Сполучених Штатів, її положення захищають дані громадян США в усьому світі. У юридичному сенсі HIPAA фактично поширює свою юрисдикцію за межі кордонів США.

Оскільки HIPAA створена для захисту даних громадян США, її застосування поширюється на будь-яку компанію в сфері медичних технологій, яка обробляє або зберігає медичні дані, що належать навіть одному громадянину США. Тому дотримання HIPAA стає обов'язковим за таких обставин.

HIPAA в Європі: потенційні штрафи для європейських медичних технологій

Визначення точних сум можливих штрафів є складним завданням, оскільки штрафи коливаються від 25 000 до 50 000 доларів за кожен окремий запис і можуть сягати багато мільйонів доларів. Ці штрафи можуть накладатися як на федеральному, так і на рівні штатів США, що ускладнює регуляторне середовище. Крім того, фінансові наслідки не враховують значний репутаційний збиток, який може зазнати компанія в галузі здоров'я через порушення HIPAA. Для європейських компаній, які прагнуть вийти на ринок США або залучити інвестиції в США, штраф за HIPAA може поставити під загрозу ці перспективи.

Відповідність HIPAA в Європі: ключові аспекти

Відповідність HIPAA служить не лише стратегією зменшення ризиків для уникнення штрафів і негативної публічності, але й стає відмінною торговою перевагою. Для компаній в галузі здоров'я, які прагнуть співпрацювати з американськими партнерами або встановити присутність у США, дотримання HIPAA є необхідним. Досягнення відповідності відкриває нові ринкові можливості та потенційні бізнес-ініціативи з американськими компаніями.

На щастя, деякі аспекти відповідності GDPR узгоджуються з вимогами HIPAA. Необхідні коригування політик конфіденційності, процесів збору згоди та, критично, методів обробки й зберігання даних. Проведення аудиту відповідності та співпраця для розробки дорожньої карти досягнення відповідності — це проактивні кроки, які можуть вжити компанії в галузі здоров'я.

HIPAA в Європі — це регуляторна рамка, якій компанії в галузі здоров'я повинні відповідати не лише через ризик штрафів, але й перш за все тому, що інтероперабельність і відповідність відкривають цінні можливості для європейських компаній на ринку США.

Наш досвід

IsDocIn

Клієнт надав детальні історії користувачів, що дозволило нам швидко розпочати роботу над прототипом мобільного інтерфейсу. Завдяки консультаціям з клієнтом, який має експертизу в медичних професійних рутинах, та співпраці з їхньою бекенд-командою, ми забезпечили безперебійну роботу для пацієнтів. Незважаючи на труднощі дотримання процедур під час створення чіткого та зручного інтерфейсу, ми успішно розробили інтерактивний прототип.

В розробці додатків для iOS ми використали нові функції, такі як клас UISearchController для ефективного пошуку даних, клас UIAppearance для спрощення специфікації параметрів та інструмент Xcode "Refactor to Storyboard" для організованої класифікації екранів. Використання лише стандартних бібліотек і елементів в додатку для iOS мінімізує потенційні проблеми, пов'язані з рішеннями сторонніх розробників.

HospApp

Ми розробили Android-додаток, який охоплює ключові функції для медичного персоналу. Команда Stfalcon внесла свій внесок у дизайн користувацького інтерфейсу, розробку для Android, ручне тестування, забезпечення якості та впровадження.

Ми зосередилися на конкретних екранах, включаючи Повідомлення, Чат кімната/група та Завдання. Розділ Повідомлення містить список груп, де кожна група пов'язана з пацієнтом та конкретною категорією, такою як прибирання, їжа, лікар, медична картка тощо.

Висновок

Багато країн включають положення про дані здоров'я у свої загальні законодавства про конфіденційність даних, хоча не всі чітко визначають конкретні заходи для захисту цієї чутливої інформації. Деякі країни, такі як Великобританія, надають всебічні рекомендації щодо тлумачення актів захисту даних і пропонують рекомендації щодо оптимальних підходів до дотримання.

Команда Stfalcon зосереджена на проектах має значний досвід у розробці комплексних рішень у сфері охорони здоров'я. Ми готові підтримати вас у створенні безпечного продукту в сфері охорони здоров'я, просто напишіть нам.

Читати кейс

Читати кейс

Читати кейс

Читати кейс